耶!倒數3天!

來看看另一種不同類型的病毒吧,今天介紹的就是會偷偷在受害者電腦裡挖虛擬貨幣的挖礦病毒,名字則是「Bitcoinminer」,那我們就來觀察它在執行時會產生怎樣的網路流量吧。

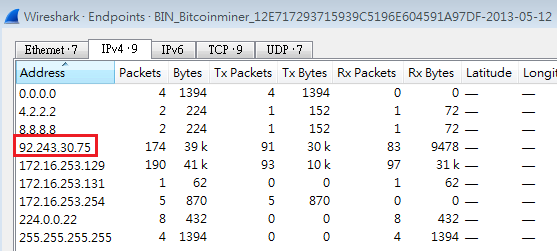

今天介紹的病毒封包來源跟前幾天一樣,首先使用功能列的Statistics>Endpoints,發現這次的封包只有一個外部可疑IP存在,如下圖紅框處。

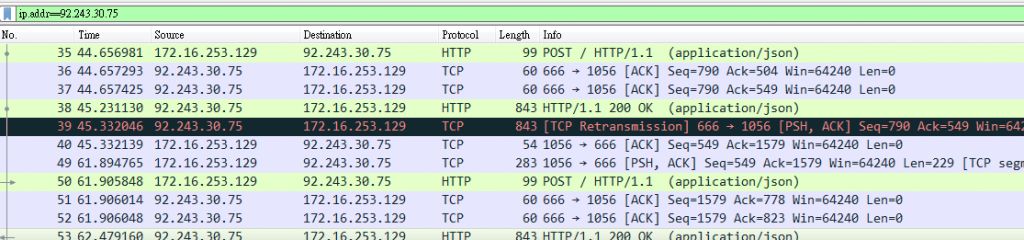

接著我們使用「ip.addr==92.243.30.75」的過濾指令,看看這個IP的封包都長得怎樣,而結果發現都是三方交握封包,不然就是利用POST方法送出Request到可疑IP所運行的Server的封包。

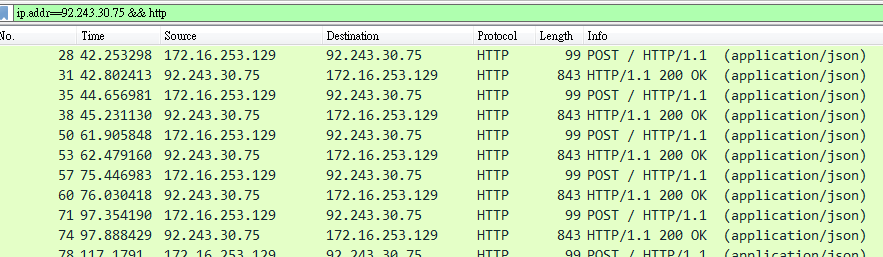

既然知道都是走HTTP的封包,我們就下「ip.addr==92.243.30.75 && http」進一步觀察,接著我們就發現其實每次request的封包大小都一樣是99bytes,而reply的封包大小也都一樣是843bytes,很明顯的是在定時與對方Server進行連線,每次傳的封包內容也都是json格式的資料。

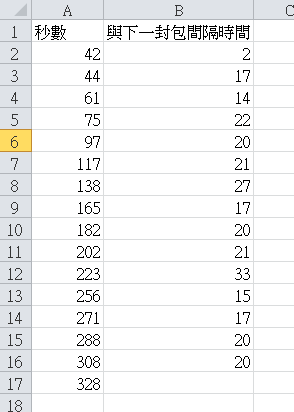

看看Request封包的連線時間,可以發現時間間隔雖然不一定,但大約是20左右就會連線一次。

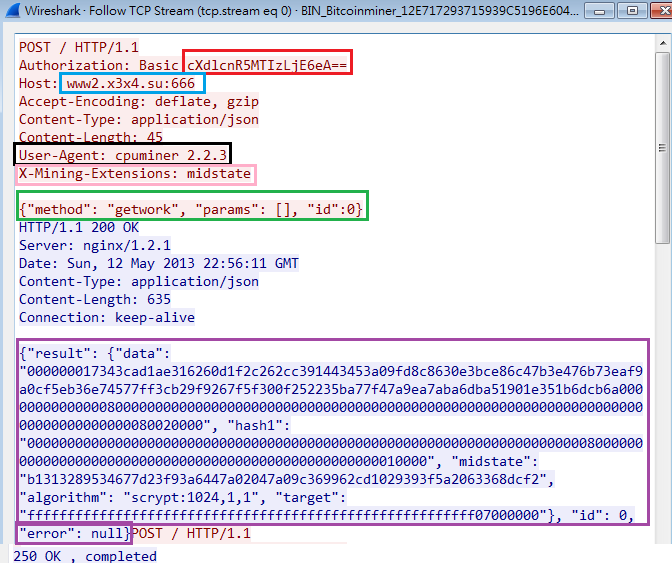

接著在第一個封包按下右鍵並Follow>TCP Stream,接著我們發現每次傳送的格式跟內容都是大同小異的,所以我們就直接觀察第一組來回的封包吧,如下圖所示。

首先在HTTP Header就可以發現奇怪的地方,如上圖紅框的地方,一看就知道要懷疑這是經過base64加密後的字串,而拿去解密後可以得到原始字串是「qwerty123.1:x」,雖然不知道這代表的確切含意是什麼,不過暫且猜測是一個身分識別的帳號或是密碼吧。

而在Host的部分,如上圖藍框處,我們可以知道受害者就是一直對這台主機的666 Port發出Request。

在User-Agent的部分更是可以馬上發現這封包一定有問題,如上圖黑框處,正常觀看網頁封包的User-Agent值不可能長的這樣,而也可以從這個值來推測這個病毒用的挖礦程式就是cpuminer 2.2.3。

另外X-Mining-Extensions這個欄位根本也就不是正規HTTP Header該有的欄位,而是挖礦程式自己定義的欄位,如上圖粉紅框處。

而Request傳送的內容是一串json格式的字串,如上圖綠框處,從這串文字我們可以判斷這是該挖礦程式的一個指令。

接著我們看看伺服器回傳的部分,如上圖紫框處,一樣是一串json格式的字串,各欄位代表的則是惡意伺服器回傳回來的指令,如果對欄位中的各項資訊有興趣的話,可以自行至Google參閱挖礦程式相關的說明文件,這邊就不提供連結了。

觀察完所有的HTTP封包,發現除了伺服器reply的json格式中data跟 midstate欄位的字串會有變動外,其他都是一模一樣的,而基於以上所觀察到的數點,我們可以推測這些網路封包是受害者電腦持續在跟惡意的C&C Server伺服器連線,並接受指令以進行挖礦。

如果發現自己的電腦上有HTTP Header很怪異的HTTP封包存在的話,絕對不要大意,仔細檢查一下並清除可能的威脅,就可以避免自己的電腦成為攻擊者的賺錢工具喔。